Proxy Virus

Ο ιός μεσολάβησης, γνωστός και ως ιός μεσολάβησης MITM, είναι ένας τύπος παρεμβατικού προγράμματος που στοχεύει χρήστες Mac. Η εφαρμογή είναι διαβόητη για τις λειτουργίες παραβίασης του προγράμματος περιήγησης. Οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν αμφίβολες τεχνικές διανομής για τη διάδοση αυτού του Πιθανώς ανεπιθύμητου προγράμματος (PUP), με αποτέλεσμα συχνά μια σιωπηλή διείσδυση σε υπολογιστές χωρίς τη ρητή συγκατάθεση των χρηστών. Είναι σημαντικό για τους χρήστες να αναγνωρίσουν ότι τα PUP, όπως ο ιός Proxy, μπορούν να λειτουργήσουν ως adware, βομβαρδίζοντας τους χρήστες με παρεμβατικές διαφημίσεις. Επιπλέον, είναι επιρρεπείς στην καταγραφή δραστηριότητας περιήγησης, δυνητικά υπονομεύοντας το απόρρητο και την ασφάλεια των χρηστών.

Πίνακας περιεχομένων

Πώς λειτουργεί ο ιός μεσολάβησης μόλις εγκατασταθεί;

Η αρχική εγκατάσταση του adware φαίνεται ρουτίνας, αλλά κατά την εγκατάσταση, οι χρήστες αντιμετωπίζουν ένα παραπλανητικό αναδυόμενο μήνυμα που τους προτρέπει να ενημερώσουν το πρόγραμμα περιήγησής τους στο Safari. Κάνοντας κλικ στο "OK", ένα άλλο αναδυόμενο παράθυρο καλεί τους χρήστες να εισαγάγουν τα διαπιστευτήρια του λογαριασμού τους. Αυτή η φαινομενικά αβλαβής ενέργεια μπορεί να εκχωρήσει ακούσια την αμφίβολη εξουσιοδότηση εφαρμογής για τον έλεγχο του προγράμματος περιήγησης Safari.

Επιπλέον, οι απατεώνες εγκαταστάτες εκτελούν ένα «σενάριο bash» που έχει σχεδιαστεί για τη σύνδεση ενός απομακρυσμένου διακομιστή και τη λήψη ενός αρχείου .zip. Μετά τη λήψη, το αρχείο εξάγεται και ένα αρχείο .plist που περιέχεται σε αυτό αντιγράφεται στον κατάλογο LaunchDaemons.

Το αρχείο .plist περιέχει μια αναφορά σε ένα άλλο αρχείο που ονομάζεται "Titanium.Web.Proxy.Examples.Basic.Standard". Επιπλέον, δύο συμπληρωματικά σενάρια ("change_proxy.sh" και "trust_cert.sh") εκτελούνται μετά την επόμενη επανεκκίνηση. Το σενάριο "change_proxy.sh" αλλάζει τις ρυθμίσεις διακομιστή μεσολάβησης συστήματος για να χρησιμοποιήσει έναν διακομιστή μεσολάβησης HTTP/S στο "localhost:8003".

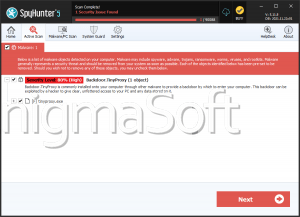

Από την άλλη πλευρά, το σενάριο "trust_cert.sh" εγκαθιστά ένα αξιόπιστο πιστοποιητικό SSL στην αλυσίδα κλειδιών. Αυτή η μόλυνση ενορχηστρώνεται από εγκληματίες του κυβερνοχώρου που αξιοποιούν το Titanium Web Proxy, έναν ασύγχρονο διακομιστή μεσολάβησης HTTP(S) ανοιχτού κώδικα γραμμένο σε C Sharp (C#). Συγκεκριμένα, το Titanium Web Proxy είναι cross-platform, επιτρέποντάς του να λειτουργεί σε διάφορα λειτουργικά συστήματα, συμπεριλαμβανομένου του MacOS.

Ο πρωταρχικός στόχος αυτής της μόλυνσης είναι η πειρατεία των μηχανών αναζήτησης, επιτρέποντας στους εγκληματίες του κυβερνοχώρου να χειραγωγούν τα αποτελέσματα αναζήτησης στο Διαδίκτυο. Αυτή η προσέγγιση αποκλίνει από τη συμβατική χρήση ψεύτικων μηχανών αναζήτησης. Αντίθετα, οι εγκληματίες του κυβερνοχώρου αξιοποιούν εφαρμογές πειρατείας προγράμματος περιήγησης για να τροποποιήσουν ρυθμίσεις όπως τη διεύθυνση URL της νέας καρτέλας, την προεπιλεγμένη μηχανή αναζήτησης και την αρχική σελίδα, εκχωρώντας τες σε συγκεκριμένες διευθύνσεις URL.

Οι ψεύτικες μηχανές αναζήτησης και οι αεροπειρατές προγραμμάτων περιήγησης συχνά οδηγούν σε αυξημένους κινδύνους απορρήτου και ασφάλειας

Οι ιστότοποι που προωθούνται μιμούνται συχνά την εμφάνιση γνωστών και νόμιμων μηχανών αναζήτησης όπως οι Bing, Yahoo και Google, κάνοντάς τους να φαίνονται συνηθισμένοι με την πρώτη ματιά. Ωστόσο, αυτές οι ψεύτικες μηχανές αναζήτησης μπορούν να δημιουργήσουν αποτελέσματα αναζήτησης που κατευθύνουν τους χρήστες σε δυνητικά μη ασφαλείς ιστότοπους. Επιπλέον, οι χρήστες ενδέχεται να παρατηρήσουν αλλαγές στις ρυθμίσεις του προγράμματος περιήγησής τους, ιδιαίτερα μέσω συχνών ανακατευθύνσεων σε αμφίβολους ιστότοπους, σηματοδοτώντας πιθανή παραποίηση.

Ενώ οι εγκληματίες του κυβερνοχώρου αντιμετωπίζουν προκλήσεις στη χρήση εργαλείων όπως ο ιός μεσολάβησης, τα βρίσκουν πιο αξιόπιστα για τις κακόβουλες δραστηριότητές τους. Μπορεί επίσης να καταφύγουν στην τροποποίηση του περιεχομένου των νόμιμων μηχανών αναζήτησης για την παροχή πλαστών αποτελεσμάτων αναζήτησης. Για παράδειγμα, παρόλο που ο ιστότοπος της μηχανής αναζήτησης Google εμφανίζεται αυθεντικός στο σύνολό του, συμπεριλαμβανομένης της διεύθυνσης URL, της κεφαλίδας και του υποσέλιδου, η μόλυνση αλλάζει την ενότητα των αποτελεσμάτων, εξαπατώντας τους χρήστες να πιστέψουν ότι βλέπουν νόμιμα αποτελέσματα αναζήτησης.

Αυτή η παραπλανητική συμπεριφορά μπορεί να εκθέσει τους χρήστες σε διάφορες μολύνσεις υψηλού κινδύνου, καθώς ενδέχεται να επισκέπτονται άθελά τους μη ασφαλείς ιστότοπους. Επιπλέον, οι εγκληματίες του κυβερνοχώρου εκμεταλλεύονται τέτοιες τακτικές για να οδηγήσουν την επισκεψιμότητα σε συγκεκριμένους ιστότοπους, δίνοντάς τους τη δυνατότητα να επωφεληθούν μέσω των διαφημιστικών εσόδων.

Η παρουσία του ιού Proxy θα μπορούσε να διαταράξει σοβαρά την εμπειρία περιήγησης και να αυξήσει την πιθανότητα περαιτέρω μολύνσεων του υπολογιστή. Οι εφαρμογές adware συνήθως προβάλλουν διαφημίσεις, συμπεριλαμβανομένων κουπονιών, banner και αναδυόμενων παραθύρων, τα οποία ενδέχεται να ανακατευθύνουν τους χρήστες σε αμφίβολους ιστότοπους.

Επιπλέον, το adware μπορεί να έχει τη δυνατότητα να συλλέγει ευαίσθητες πληροφορίες χρήστη, όπως διευθύνσεις IP, διευθύνσεις URL ιστοτόπων που έχουν επισκεφτεί, σελίδες που προβλήθηκαν και ερωτήματα αναζήτησης. Αυτά τα δεδομένα κοινοποιούνται συχνά σε τρίτα μέρη, συμπεριλαμβανομένων των εγκληματιών του κυβερνοχώρου, που τα εκμεταλλεύονται για οικονομικό όφελος. Κατά συνέπεια, η μη εξουσιοδοτημένη παρακολούθηση των πληροφοριών χρήστη εγκυμονεί σημαντικούς κινδύνους για την προστασία του απορρήτου, οδηγώντας ενδεχομένως σε κλοπή ταυτότητας ή άλλες σοβαρές συνέπειες.

Τα PUP βασίζονται σε μεγάλο βαθμό σε αμφισβητούμενες πρακτικές διανομής

Τα PUP βασίζονται σε μεγάλο βαθμό σε αμφισβητήσιμες πρακτικές διανομής για να διεισδύσουν στα συστήματα των χρηστών χωρίς τη ρητή συγκατάθεσή τους. Ακολουθούν ορισμένες βασικές μέθοδοι που χρησιμοποιούν:

- Πακέτο λογισμικού : Τα PUP συχνά συνοδεύονται από νόμιμες λήψεις λογισμικού. Οι χρήστες ενδέχεται να εγκαταστήσουν άθελά τους το PUP μαζί με το επιθυμητό λογισμικό χωρίς να το καταλάβουν, καθώς τείνουν να βιάσουν τη διαδικασία εγκατάστασης χωρίς να ελέγξουν προσεκτικά τους όρους και τις προϋποθέσεις ή να αποεπιλέξουν προαιρετικές προσφορές.

- Παραπλανητική διαφήμιση : Τα PUP συχνά προωθούνται μέσω παραπλανητικών διαφημίσεων, οι οποίες μπορεί να εμφανίζονται ως νόμιμες προσφορές ή προωθητικές ενέργειες που δελεάζουν τους χρήστες να κατεβάσουν και να εγκαταστήσουν το λογισμικό. Αυτές οι διαφημίσεις χρησιμοποιούν συχνά παραπλανητική γλώσσα ή γραφικά για να εξαπατήσουν τους χρήστες να κάνουν κλικ πάνω τους.

Συνολικά, τα PUP χρησιμοποιούν μια ποικιλία αμφισβητήσιμων πρακτικών διανομής για να διεισδύσουν κρυφά στα συστήματα των χρηστών, αξιοποιώντας την έλλειψη συνειδητοποίησης, βιασύνη και εμπιστοσύνη των χρηστών σε πηγές λογισμικού. Κατανοώντας αυτές τις τακτικές, οι χρήστες μπορούν να λάβουν προληπτικά μέτρα για να προστατευθούν από ανεπιθύμητες εγκαταστάσεις λογισμικού.